Microsoft andis 29. septembril teada, et uurib kahte võimalikku Exchange’i nullpäeva turvanõrkust. Esimene turvanõrkus kannab nimetust CVE-2022-41040 ja teine CVE-2022-41082.

Värske info 5. oktoobri kella 11 seisuga:

Microsoft tegi parandused enda vastumeetmetes. Võimalike mõjutatud Exchange’ide (2013, 2016, 2019) kasutajad peaksid vastumeetmete (‘Mitigations’) peatüki uuesti üle vaatama siin ja rakendama ühe järgnevatest valikutest:

- Kasutajatel, kellel on Exchange’i EEMS (Exchange Emergency Mitigation Service) lubatud ja kes kasutavad Exchange Server 2016 või Exchange Server 2019, rakendatakse URL Rewrite kaitsemeede automaatselt. EEMSi kohta saab lisainformatsiooni siit.

- Microsoft oli juba varasemalt loonud skipti nimega EOMTv2, mille abil saab end kaitsta hetkel teadaolevate rünnete eest, mis kasutavad nõrkust CVE-2022-41040 (SSRF). Ettevõte tegi selles mõned parandused ja need, kes skripti on varasemalt rakendanud, peavad seda uuesti kasutama. Skript on leitav siit.

- Viimase võimalusena soovitab Microsoft rakendada nende blogis välja toodud punktid, mille puhul tegi ettevõte samuti mõned muudatused.

| Nimetus | Mida turvanõrkus võimaldab? | Mida on turvanõrkuse ärakasutamiseks vaja? |

|---|---|---|

CVE-2022-41040 | Võimaldab SSRF-i (Server-Side Request Forgery) ehk ründaja võib kuritarvitada serveri funktsioone sisemiste resursside lugemiseks või värskendamiseks. | Ründajal peab olema autentitud ligipääs haavatavale serverile. |

| CVE-2022-41082 | Võimaldab koodi kaugkäivitamist (RCE-d ehk Remote Code Execution). | Ründajal peab olema autentitud ligipääs haavatavale serverile ja võimalus kasutada PowerShelli. |

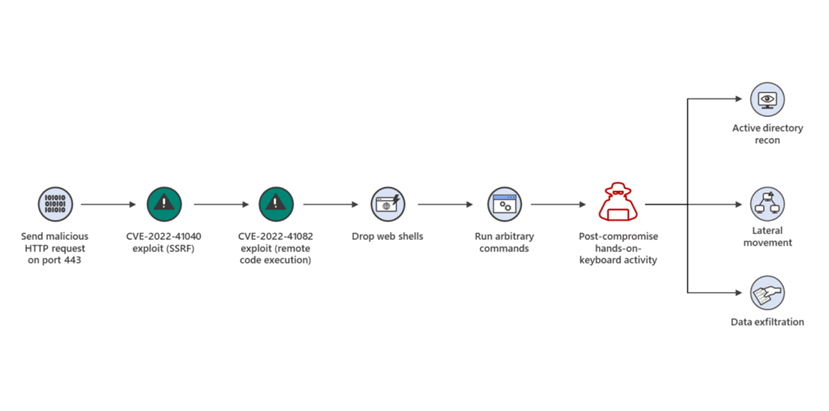

Teadaoleva informatsiooni kohaselt tuleb ründajal koodi kaugkäivitamist võimaldava turvanõrkuse (CVE- 2022-41082) jaoks kasutada esmalt SSRF-i võimaldavat nõrkust (CVE-2022-41040). Microsoft on teada andnud, et tegeleb hetkel turvapaikade väljatöötamisega.

Keda haavatavused puudutavad?

Turvanõrkused võivad mõjutada neid, kes kasutavad lokaalseid Microsoft Exchange Server 2013, 2016, 2019 installatsioone, mille kasutajaliides (OWA) on internetist avalikult kättesaadav. Hetkel ei ole teada, milliseid versioone nendest serveritest täpsemalt need turvanõrkused mõjutavad.

Mida teha?

Microsoft on avalikustanud nimekirja meetmetest, mida iga organisatsioon saab abivahendina vajadusel kasutada seni, kuni ametlikke turvapaiku ei ole veel väljastatud. Nende meetmetega saab tutvuda siin. Microsoft Exchange Online’i puhul on tuvastus- ja ennetusmeetmed ettevõtte sõnul rakendatud.

Samuti soovitame üle kontrollida, et kas OWA (Outlook on the web) on internetist avalikult kättesaadav või mitte. Juhime tähelepanu sellele, et avalikult ligipääsetav Outlooki sisselogimispaneel tõstab riski küberintsidentidele ja seetõttu soovitame sellele avalik ligipääs piirata.

RIA analüüsi- ja ennetusosakond