RIA analüüsi- ja ennetusosakond võttis kokku viimase nädala olulisemad turvanõrkusesed ning lisas iga nõrkuse juurde tähelepanekud ja soovitused.

Apple paikas mitu turvanõrkust, sealhulgas erinevaid seadmeid mõjutava nullpäeva turvanõrkuse

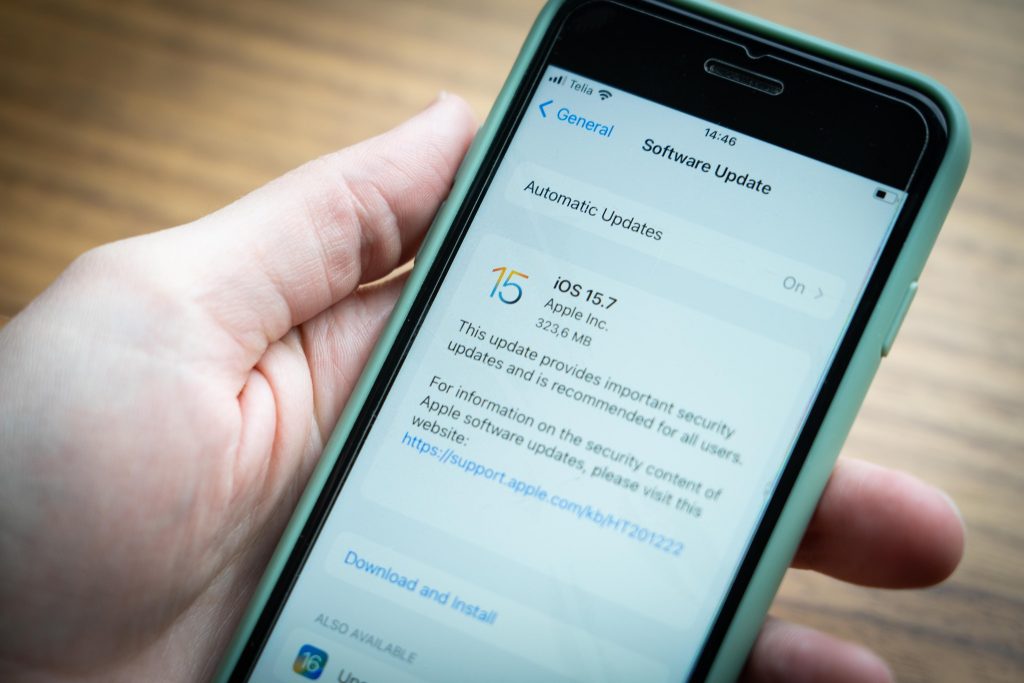

Apple teatas hiljuti mitmest turvanõrkusest enda toodetes, mille likvideerimiseks väljastas 12. septembril uued tarkvarade versioonid. Eriti paistab silma turvanõrkus nimetusega CVE-2022-32917, mis mõjutab nii iPhone´i, iPadi kui ka macOSi kasutavaid seadmeid ning väidetavalt on Apple’ile teada, et seda turvanõrkust võidi üritada aktiivselt ära kasutada. (Apple, RIA).

CVE-2022-32917-nimelise turvanõrkuse abil on ründajal võimalik teoreetiliselt pääseda kasutaja seadmesse ja seal siis pahandust korda saata – näiteks on ründajal võimalik potentsiaalselt kasutada seadme kaamerat, sisse lülitada seadme mikrofon, teha kuvatõmmiseid jms.

Kes ja mida peaks tegema?

Apple pakub iPhone’idele kahte versiooni, kus turvanõrkus on parandatud: iOS 16 ja iOS 15.7.

iPadide puhul tuleks rakendada iPadOS 15.7 ning macOSi kasutavate seadmete puhul on see paigatud nii versioonis macOS Big Sur 11.7 kui ka macOS Monterey 12.6. Kui sinu Apple’i telefon, tahvelarvuti või arvuti on andnud märku nende versioonide rakendamise võimalikkusest, siis palun tee seda esimesel võimalusel!

Kirjeldatud nõrkuse parandamiseks on uuendused iOS 15.7 või iPadOS 15.7 kättesaadavad järgmistele mudelitele:

iPhone 6s ja uuemad;

iPad Pro (kõik mudelid):

iPad Air 2 ja uuemad;

iPad viies generatsioon ja uuem;

iPad mini 4 ja uuem;

iPod touch (seitsmes generatsioon)

iOS 16 saab rakendada järgmistele mudelitele:

iPhone 8 või uuem

Microsoft paikas septembri uuendustega 63 turvanõrkust

Microsoft paikas septembri uuendustega enda toodetes 63 haavatavust, sealhulgas aktiivselt ära kasutatud Windowsi nullpäeva turvanõrkuse ning viis kriitilist haavatavasust, mis võimaldavad koodi kaugkäivitust. Tutvu Microsofti ametlike juhistega siin ja vajadusel paika tarkvara.

Turvanõrkused mõjutavad järgmisi tooteid:

Microsoft Windowsi

Azure

Azure Arc

.NET-I

Visual Studio

Microsoft Edge (Chromium)

Office

Windows Defender

Aktiivselt ärakasutatud nullpäeva turvanõrkus CVE-2022-37969 mõjutab Windowsi operatsioonisüsteemi Log File System Driver komponenti. Eduka ärakasutamise korral on võimalik ründajatel omandada haavatavas süsteemis kõrgendatud tasemel (SYSTEM) õigused. Turvanõrkuse ärakasutamiseks peab neil olema sihtmärgiks valitud süsteemi siiski juba ligipääs ja samuti võimalus käivitada seal koodi.

Lisaks eelnevale haavatavusele juhitakse veel tähelepanu viiele kriitilisele turvanõrkusele, mille abil on võimalik ründajatel teostada mõjutatud süsteemis koodi kaugkäivitust. Esimest neist kutsustakse nimetusega CVE-2022-34718 (9.8/10.0) ja see mõjutab nii Windows Serveri kui ka Windowsi OSi erinevaid versioone. Turvanõrkus võimaldab ründajale koodi kaugkäivitust juhul, kui ta saadab spetsiaalse IPv6 paketi haavatava süsteemi suunas, millel on IPSec lubatud. Süsteemid, millel on IPv6 keelatud, ei ole haavatavad. Microsoft hindab turvanõrkuse ärakasutamise katsete tõenäosust pigem võimalikuks.

Samuti on koodi kaugkäivitamisega seotud turvanõrkused CVE-2022-34721 (9.8/10.0) ja CVE-2022-34722 (9.8/10.0). Haavatavused peituvad Windows Internet Key Exchange protokollis ja neid on võimalik ründajal ära kasutada, kui ta saadab mõjutatud süsteemide suunas spetsiaalse IP paketi. Microsoft hindab nende turvanõrkuste ärakasutamise katsete tõenäosust pigem tagasihoidlikumaks.

Viimased kaks kriitilist turvanõrkust CVE-2022-35805 (8.8/10.0) ja CVE-2022-34700 (8.8/10.0) mõjutavad lokaalseidMicrosoft Dynamics 365 installatsioone. Antud turvanõrkuste abiga on audentitud kasutajatel võimalik käivitada SQL-käske. Nad võivad ka üritada enda õigusi suurendada ja käivitada suvalisi SQL-käske andmebaasi omaniku õigustes.

Kuidas edasi käituda?

Lisaks siin põhjalikumalt välja toodud turvanõrkustele paikas Microsoft veel teisigi haavatavusi enda erinevates toodetes. Soovitame tutvuda Microsofti ametlike juhistega siin ja rakendada vajadusel vajalikud turvapaigad mõjutatud tarkvaradele.

Adobe parandas mitu turvanõrkust enda erinevates toodetes

Adobe parandas 63 turvanõrkust, mõjutatud on nii Windowsi kui Maci arvutite jaoks mõeldud tarkvarad nagu Adobe Bridge, InDesign, Photoshop, InCopy, Animage ja Illustrator (SW).

Adobe Bridge: Parandati nii kriitilisi (7.8/10.0) kui olulise (5.5/10.0) tasemega turvanõrkuseid. Eduka ärakasutamise korral on nende abil võimalik käivitada suvalist koodi ja on oht mälulekkele (memory leak).

Adobe InDesign: Tarkvara uuendatud versioon parandas mitmeid kriitilise (7.8/10.0; 7.5/10.0) või olulise (5.5/10.0) tasemega haavatavusi. Eduka ärakasutamise korral on võimalik nende abil käivitada suvalist koodi, lugeda failisüsteemi ja on oht mälulekkele (memory leak).

Adobe Photoshop: Tarkvara uuendatud versioon parandas mitmeid kriitilisi (7.8/10.0) või olulise tasemega (5.5/10.0) haavatavusi. Eduka ärakasutamise korral on võimalik nende abil käivitada suvalist koodi ja on oht mälulekkele (memory leak). Mõjutatud tarkvarade seas on Photoshop 2021 ja 2022 versioonid Windowsile ning macOSile.

Adobe InCopy: Turvanõrkuste eduka ärakasutamise korral on võimalik käivitada suvalist koodi ja on oht mälulekkele (memory leak). Tootja parandas nii kriitilise (7.8/10.0) kui olulise (5.5/10.0) tasemega turvanõrkuseid.

Adobe Animate: Parandati kaks kriitilist turvanõrkust (7.8/10.0), mille abil on võimalik ründajal käivitada kasutajana suvalist koodi.

Adobe Illustrator: Väljastati turvapaigad ühele kriitilisele (7.8/10.0) ja kahele olulise (5.5/10.0) tasemega turvanõrkusele, mille eduka ärakasutamise korral on võimalik ründajal käivitada süsteemis suvalist koodi või on oht mälulekkele (memory leak).

Tootjal puudub info selle kohta, et nende turvanõrkuste ärakasutamiseks oleks õnnestunud luua rakendatavat pahaloomulist programmi.

Kuidas edasi käituda?

Kui kasutate mõjutatud tooteid, soovitame tutvuda ametlike juhistega tootja kodulehel (millele on ka siin erinevate toodete puhul viidatud) ja uuendada mõjutatud tarkvara kõige uuemale versioonile.

Kriitiline WordPressi turvanõrkus ohustab maailmas ligi 300 000 veebilehekülge

Nullpäeva turvanõrkus tähistusega CVE-2022-3180 (9.8/10.0) ohustab WordPressi lehti, mis kasutavad WPGateway-nimelist laiendust. Turvanõrkuse abiga on võimalik autentimata ründajal lisada lehele uusi administraatori õigustega kasutajaid. Loodud kasutaja/kasutajate abil on ründajal võimalik leht täiesti üle võtta ja lisada lehele näiteks pahavara. (WF, HN).

NB! Mõned seni avaldatud näpunäited, kuidas ära tunda, et leht on selle turvanõrkuse abiga kompromiteeritud või lehte on üritatud sellega rünnata:

- Kui lisatud on pahaloomuline administraatori õigustega kasutaja nimega rangex, on teie leht suure tõenäosusega kompromiteeritud.

- Kui leiate lehe access logist järgneva päringu //wp-content/plugins/wpgateway/wpgateway-webservice-new.php?wp_new_credentials=1 tähendab see, et teie lehte on üritatud rünnata, kuid see ei viita ilmtingimata sellele, et see on ka õnnestunud.

Kuidas edasi käituda?

Kui kasutate WordPressi lehel WPGateway-nimelist laiendust, soovitame selle seniks eemaldada, kuni turvapaik on avaldatud ning siis see pärast avaldamist rakendada. Kui arvate, et teie leht on kompromiteeritud, teavitage sellest CERT-EE-d meiliaadressile cert@cert.ee.